Por: Maryam Qarehgozlou

Una nueva investigación ha expuesto una red coordinada de cuentas falsas en X, respaldada por Israel, que utiliza tácticas impulsadas por inteligencia artificial para difundir desinformación y, sin éxito, generar disturbios e indoctrinar a la población iraní en contra de su gobierno.

Los hallazgos provienen del Citizen Lab de la Universidad de Toronto, un grupo de investigación digital reconocido por su especialización en descubrir spyware, vigilancia y engaños patrocinados por estados.

Según Citizen Lab, la red —denominada “PRISONBREAK”— se estableció en 2023 pero ganó un impulso significativo tras la agresión militar israelí no provocada e ilegal contra Irán en junio de 2025, manteniendo sus actividades hasta la actualidad.

La investigación indica que la campaña no fue un esfuerzo independiente, sino coordinado directamente por una agencia del régimen israelí a través de uno de sus contratistas bajo estricta supervisión.

Darren Linvill, codirector del Media Forensics Hub del Watt Family Innovation Center en la Universidad de Clemson, fue quien detectó las primeras señales de esta campaña de desinformación.

Linvill y su equipo identificaron 37 cuentas en X que mostraban un comportamiento sincronizado: publicaban a horas idénticas, usaban el mismo cliente poco común “Twitter Web App” y empleaban fotos de perfil robadas sin ningún detalle personal. Muchas cuentas compartían hashtags y contenido idénticos, lo que indicaba un mando centralizado.

Todas estas cuentas fueron creadas en 2023 y, según Linvill, permanecieron mayormente inactivas hasta enero de 2025, lo que sugiere que eran cuentas dormidas esperando ser activadas.

La publicación coordinada durante la guerra de doce días de Israel contra Irán, y el aparente material generado por IA previamente preparado, sugiere un conocimiento anticipado de los ataques militares israelíes contra la República Islámica, según la investigación.

Bombardeo a la prisión de Evin y engaño con deepfake

El informe de Citizen Lab revela que PRISONBREAK fue descubierto inicialmente a través de interacciones relacionadas con un vídeo generado por IA que mostraba falsamente el bombardeo a la prisión de máxima seguridad de Evin en Teherán, una falsificación que los investigadores calificaron como “un intento de engaño sumamente sofisticado”.

El 23 de junio, las fuerzas israelíes llevaron a cabo una devastadora serie de ataques contra la prisión de Evin entre las 11:17 a.m. y las 12:18 p.m., marcando el día más mortal de la guerra no provocada de Israel contra Irán.

Los misiles impactaron en múltiples áreas, incluyendo la biblioteca, la clínica, la oficina del fiscal, salas de reuniones y los pabellones de las celdas, causando una destrucción masiva durante las horas de visita.

Uno de los misiles alcanzó la entrada de la prisión, donde los presos suelen esperar ser trasladados al hospital o al tribunal.

El ataque dejó más de 100 muertos, incluidos familiares de los presos, trabajadores sociales, abogados, médicos, enfermeros, un niño de cinco años, varios soldados conscriptos, personal administrativo y residentes del área.

Citizen Lab identificó que la primera publicación vinculada a PRISONBREAK sobre la explosión apareció a las 11:52 a.m., hora de Teherán, solo minutos después de que comenzara el bombardeo.

Una cuenta confirmada de PRISONBREAK —@kavehhhame— fue la primera en publicar al respecto.

Otra cuenta, @KarNiloufar —la más antigua de la red— compartió un vídeo deepfake (manipulado para crear una falsificación realista) del ataque a la entrada de la prisión a las 12:05 p.m., mientras los ataques seguían en curso.

El metraje fabricado fue ampliamente difundido e incluso amplificado por medios internacionales.

“El momento exacto de la publicación del vídeo, mientras supuestamente todavía ocurría el bombardeo a la prisión de Evin, apunta a la conclusión de que formaba parte de una operación de influencia premeditada y bien sincronizada”, señaló Citizen Lab.

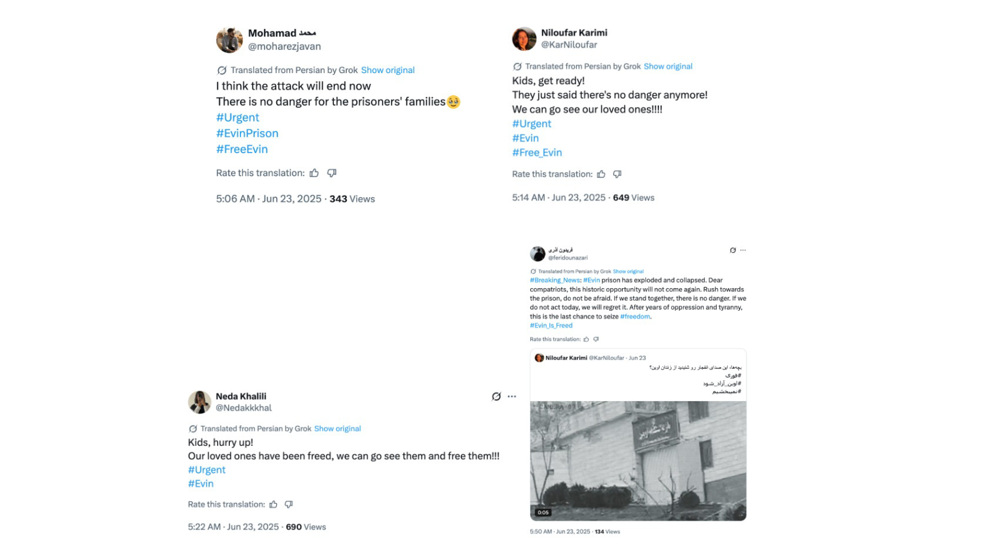

En los minutos posteriores al lanzamiento del vídeo, otras cuentas de PRISONBREAK añadieron sus propias contribuciones, afirmando haber escuchado las explosiones en Evin.

Después de que los bombardeos supuestamente terminaron a las 12:36 p.m., la red comenzó a convocar explícitamente a la población de la capital para que llegara a Evin y liberara a los presos.

Las cuentas de X también publicaron mensajes tranquilizadores como “el ataque terminará ahora” y “la zona está segura”.

En menos de una hora desde la publicación del vídeo generado por IA que supuestamente mostraba el bombardeo a la entrada principal de la prisión de Evin, el usuario original, @KarNiloufar, compartió otra publicación con un nuevo vídeo.

Aunque las publicaciones de la red PRISONBREAK llamando a la población a acudir a la prisión no lograron casi ninguna interacción orgánica y un bajo número de vistas, la publicación de @KarNiloufar acumuló 46 000 visualizaciones y más de 3500 “me gusta”.

La red PRISONBREAK volvió a compartir dicha publicación varias veces.

“Este segundo vídeo sobre la prisión de Evin, que muestra señales de edición profesional y fue publicado dentro de la hora posterior al fin de los bombardeos, sugiere fuertemente que los operadores de la red PRISONBREAK tenían conocimiento previo de la acción militar israelí y estaban preparados para coordinarse con ella”, afirmó Citizen Lab.

Ingeniería del caos: llamados al “cambio de régimen”

El deepfake de la prisión de Evin fue solo una parte de la narrativa anti-Irán más amplia de PRISONBREAK.

El análisis de Citizen Lab muestra que el objetivo último de la red era fomentar el llamado “cambio de régimen” mediante la fabricación de imágenes de disturbios, inestabilidad y descontento público dentro de Irán durante la guerra.

“Tras un análisis más detallado de la línea temporal y el contenido de las publicaciones de PRISONBREAK, evaluamos que su narrativa principal era el cambio de régimen en Irán”, indicó el laboratorio de investigación.

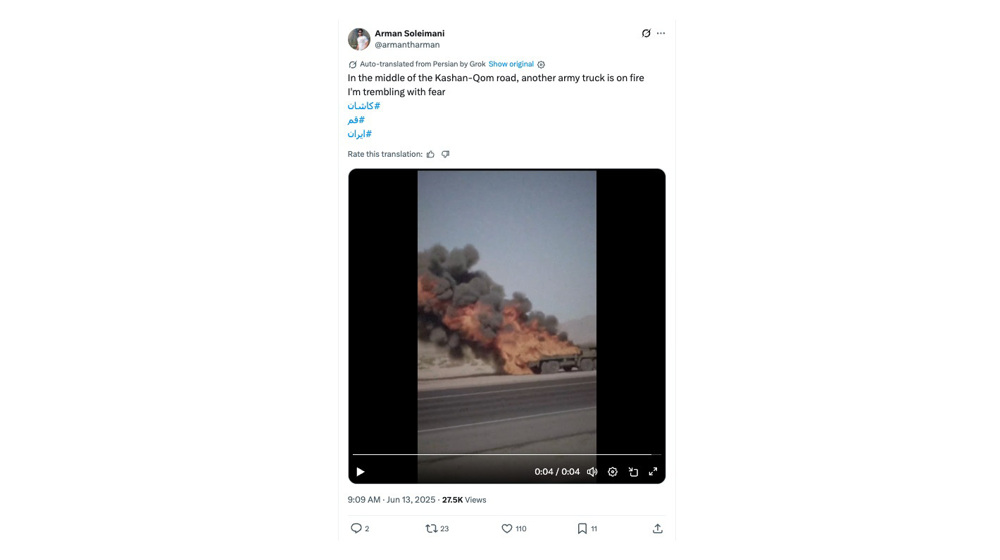

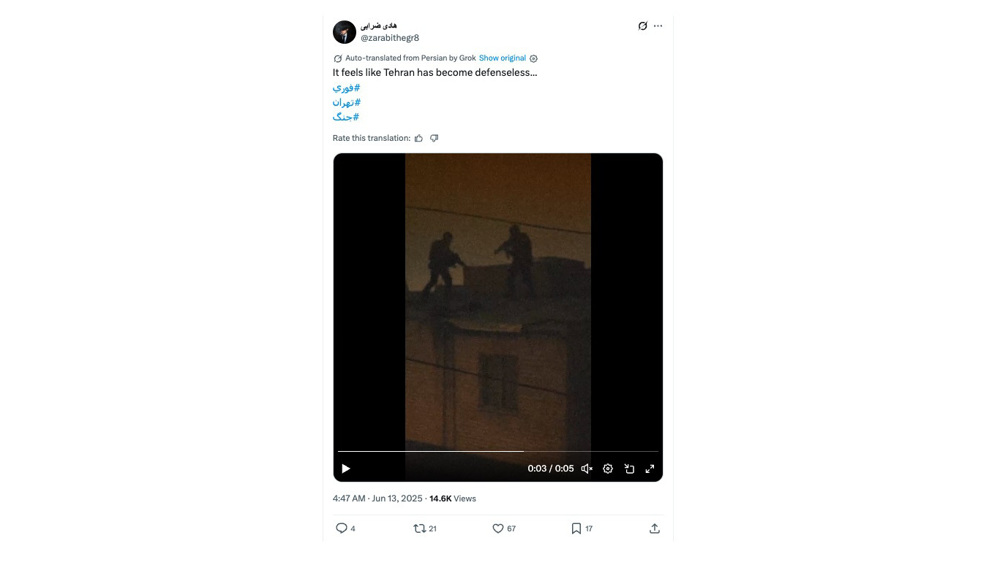

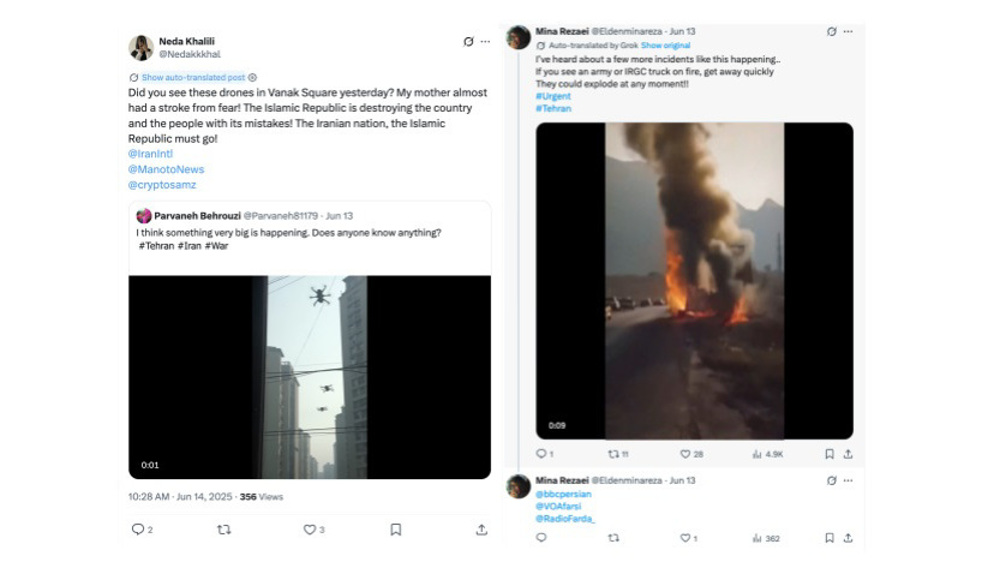

Desde el primer día del ataque israelí, el 13 de junio, la red comenzó a difundir vídeos que supuestamente mostraban explosiones de vehículos militares iraníes y protestas en todo el país.

Al menos nueve publicaciones de este tipo aparecieron ese día —muchas probablemente compuestos generados por IA— diseñadas para crear una ilusión de caos, señaló Citizen Lab.

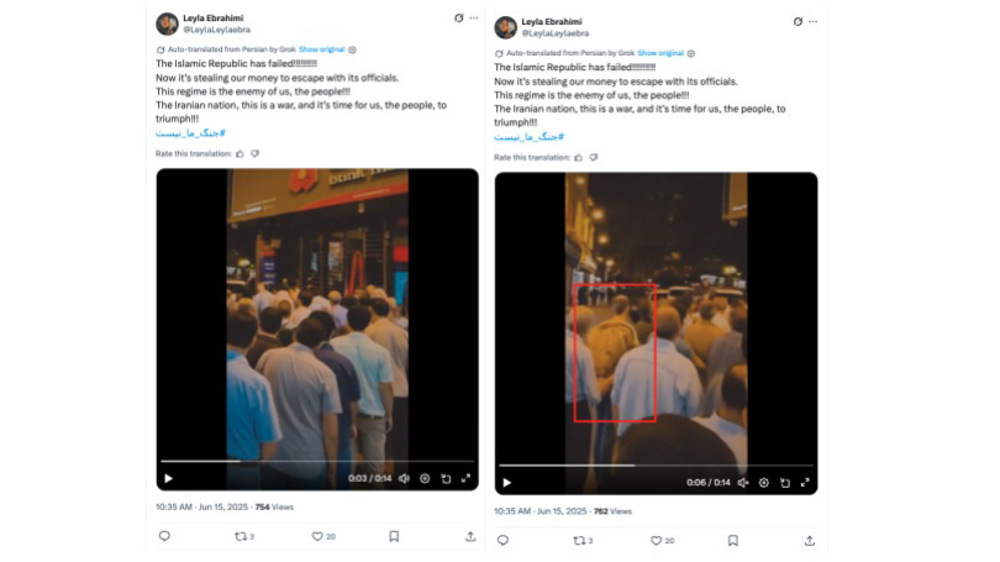

Dos días después, mientras continuaban los bombardeos israelíes, las cuentas de PRISONBREAK empezaron a difundir mensajes que alertaban sobre un colapso económico, instando a la ciudadanía a acudir a los cajeros automáticos para retirar dinero y alegando que la República Islámica “estaba robando nuestro dinero para escapar con sus funcionarios”, llamando a la población a levantarse.

“Al menos dos de las publicaciones observadas, que muestran largas filas de personas esperando en bancos y comenzando a protagonizar disturbios, presentan elementos generados por IA”, remarcó el informe.

En las publicaciones compartidas en la investigación, uno de los cuerpos se distorsiona y pierde forma, lo que sugiere que el vídeo fue generado por IA.

Entre el 20 y el 22 de junio, la red intentó provocar acciones de protesta sincronizadas mediante el hashtag “llanto de las 8”, instando a los iraníes a corear consignas antigubernamentales desde sus balcones a las 8 p.m. cada noche.

Citizen Lab documentó al menos nueve vídeos y 23 publicaciones promoviendo la campaña entre el 20 y 22 de junio, aunque la mayoría de los vídeos carecían de participantes visibles y parecían manipulados.

“[…] podemos concluir que al menos algunos de los vídeos fueron manipulados. Como no pudimos identificarlos en ninguna otra publicación, concluimos que probablemente fueron creados por los operadores de las cuentas”, apuntó el informe.

A pesar de los extensos recursos invertidos en el esfuerzo de interferencia digital de Israel, la operación PRISONBREAK no logró arraigo en Irán. Los intentos de incitar disturbios, provocar un motín en la prisión o generar pánico público fracasaron estrepitosamente.

No obstante, no cesó la difusión de contenido que promovía un levantamiento contra el régimen.

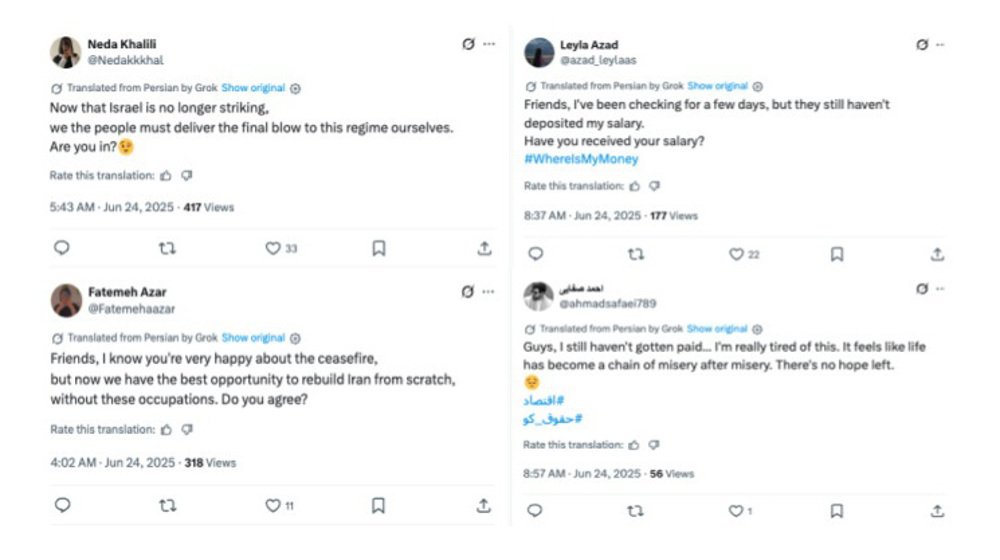

Incluso después del 24 de junio, cuando Israel se vio obligado a un alto el fuego tras devastadores ataques de represalia iraníes, la red continuó impulsando contenido antigubernamental —esta vez cuestionando el alto el fuego y difundiendo rumores de que los empleados no habían sido remunerados.

Legitimidad manufacturada

Más allá de sus fabricaciones generadas por IA, la operación PRISONBREAK también se valió de la suplantación mediática, haciéndose pasar por medios de comunicación nacionales e internacionales para otorgar credibilidad a su propaganda.

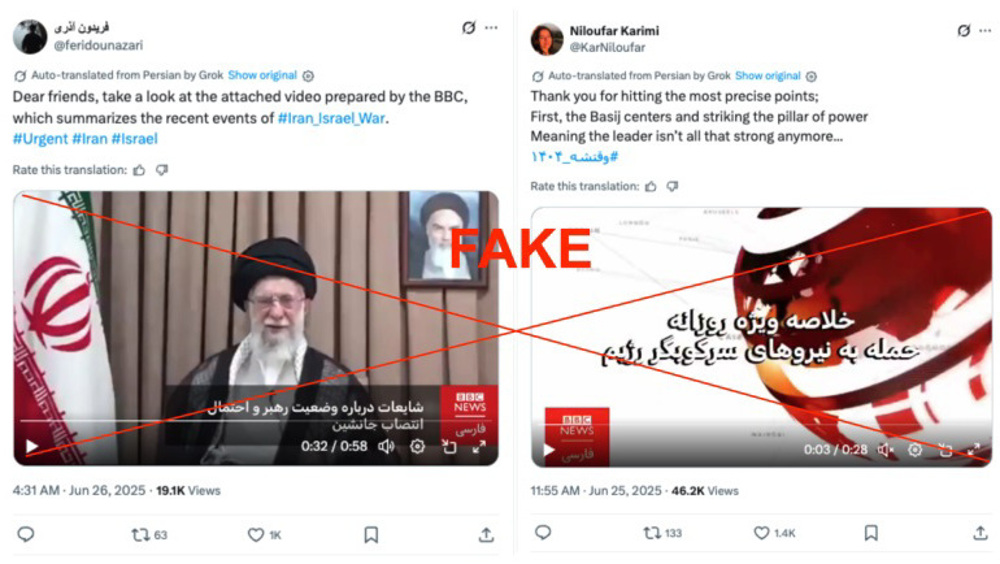

Según Citizen Lab, uno de los ejemplos más llamativos involucró a BBC Persian, que fue imitada mediante una captura de pantalla de un artículo falso y dos vídeos fabricados.

La publicación, compartida por la cuenta @KarNiloufar, afirmaba que BBC Persian había eliminado el artículo apenas cinco minutos después de haberlo publicado. El titular falsificado decía: “Funcionarios huyen del país; altos cargos abandonan Irán uno tras otro”.

Sin embargo, Citizen Lab confirmó directamente con BBC Persian que nunca se publicó tal artículo por parte del medio.

Días después, la red difundió dos vídeos adicionales disfrazados como reportajes de BBC Persian.

El primero pretendía resumir la guerra de doce días entre Israel e Irán, respaldada por Estados Unidos, subrayando supuestas “graves congestiones vehiculares, escasez de combustible” y sugiriendo que los funcionarios iraníes habían abandonado el gobierno.

El segundo llevaba el título fabricado “Resumen diario especial del ataque a las fuerzas represivas del régimen” e incluía el deepfake anterior de la prisión de Evin junto con clips de otras supuestas explosiones en Irán.

Una vez más, BBC Persian confirmó a Citizen Lab que no produjo ni emitió dicho contenido.

Citizen Lab también identificó más ejemplos de suplantación de medios, esta vez dirigidos a Afkar News. Las cuentas compartieron capturas de titulares con enlaces que supuestamente conducían a artículos de Afkar News.

“En ambos casos, los enlaces no dirigen a ningún artículo periodístico ni pudimos localizar versiones archivadas,” señaló el informe, apuntando a un engaño deliberado.

Metraje reciclado

Citizen Lab descubrió que la operación reciclaba o manipulaba frecuentemente vídeos existentes para engañar a los espectadores con respecto a “protestas” o “disturbios” en Irán.

En tres casos, las cuentas del grupo afirmaron haber filmado las escenas, pero el laboratorio confirmó que el metraje había sido tomado de fuentes no relacionadas días antes.

Algunos clips fueron recortados y reeditados para ocultar su origen. Los investigadores observaron que muchos vídeos estaban además en bucle y sobrepuestos con audio doblado o discordante.

“La falta de continuidad sugiere que el audio fue añadido sobre el vídeo, lo que apunta a su manipulación,” indicó el informe.

Amplificación artificial

Aunque el contenido de PRISONBREAK logró un bajo compromiso genuino, sus operadores intentaron aumentar artificialmente su visibilidad.

Para inflar su alcance, apuntaron a comunidades online anti-Irán y publicaron en grupos de “Follow Back” en persa, que prometen seguimientos mutuos para expandir rápidamente las bases de usuarios, según el informe.

“Al utilizar las Comunidades de X para difundir su contenido, PRISONBREAK infló artificialmente la audiencia de varias publicaciones, aumentando sus probabilidades de influir en su público objetivo a través de la re-publicación de los miembros de la comunidad,” señaló.

Además de infiltrarse en estas comunidades, las cuentas constantemente compartían entre sí las publicaciones, especialmente aquellas sospechosas de ser generadas por IA.

Citizen Lab describió esto como una forma de autoamplificación —una manera de simular popularidad y legitimidad.

“Esta técnica puede observarse en casi todas las cuentas de la red, en un intento de difundir su contenido al mayor número posible de usuarios y aumentar la efectividad de su campaña encubierta de influencia,” afirmó.

En otro intento por atraer la atención de medios convencionales, las cuentas de PRISONBREAK etiquetaban frecuentemente medios persas financiados por Occidente y hostiles a Irán, como BBC Persian, VOA Farsi e Iran International —plataformas que desde hace tiempo reproducen narrativas de guerra psicológica israelí.

“Dado el éxito del deepfake de la prisión de Evin para engañar a los medios tradicionales, etiquetar cuentas informativas en otros vídeos supuestamente producidos por la red demuestra un intento persistente de engañar a la prensa con contenido inauténtico sobre la guerra de doce días, alineado con las narrativas de la red,” concluyó Citizen Lab.

Personas fabricadas

El análisis de Citizen Lab concluye con “alta confianza” que la red PRISONBREAK es tanto “coordinada” como “inauténtica”.

“No representa a individuos reales y casi con certeza fue orquestada por un equipo profesional siguiendo un manual específico”, escribieron los investigadores.

Una pista reveladora fue el uso por parte de la red de un dominio de correo electrónico no estándar —@b********.***— para registrar aproximadamente la mitad de sus cuentas en X.

“Observamos que no parece ser uno de los servicios de correo web más comunes —es decir, Gmail, Outlook, Hotmail u Office— y la cantidad de caracteres no coincide con otros servicios populares que comienzan con ‘b’, como, por ejemplo, btinternet.com”, indicó el informe.

Citizen Lab concluyó que la naturaleza oscura o propietaria del dominio indica fuertemente una estrecha coordinación entre los operadores.

Aunque todas las cuentas fueron creadas en 2023, el 99.5 por ciento de su actividad ocurrió solo después de enero de 2025, lo que confirma aún más su coordinación e inautenticidad, agregó el laboratorio.

El informe también detectó que los horarios de publicación de la red seguían una jornada laboral estructurada, lo que sugiere la presencia de un equipo profesional de desinformación y no usuarios aleatorios.

Además, PRISONBREAK dependía en gran medida de la aplicación de escritorio de X —una herramienta preferida por operadores profesionales— en lugar de las apps móviles comunes en usuarios ordinarios.

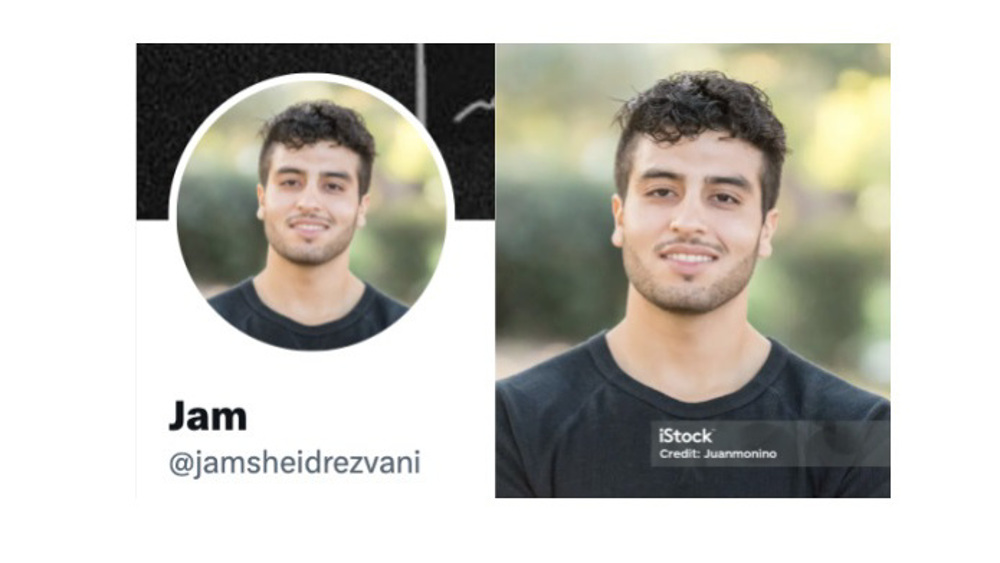

Las fotos de perfil en toda la red eran igualmente sospechosas, sin rostros, tomadas de bases de imágenes de stock o extraídas de plataformas como Pinterest, otro sello distintivo de identidades falsas.

Rastreando el origen

Aunque Citizen Lab evita atribuciones definitivas, la evidencia apunta abrumadoramente a la implicación israelí.

Los investigadores concluyen que el escenario más probable es la participación del régimen israelí, ya sea una agencia actuando sola o con la colaboración de un contratista externo.

Se consideraron dos hipótesis alternativas: la implicación del gobierno estadounidense o de un tercer estado, aunque se juzgaron menos probables.

“Evaluamos estas dos hipótesis como de probabilidad media-alta y baja, respectivamente,” concluyó el informe.

La red PRISONBREAK no es un caso aislado.

En una revelación relacionada, el diario israelí Haaretz informó que Israel ejecutó recientemente otra campaña encubierta, esta vez utilizando cuentas falsas y contenido generado por IA para promover a Reza Pahlavi, hijo del derrocado Shah de Irán.

La operación buscaba revivir el sentimiento monárquico y promover la restauración de la monarquía—una prueba más de la constante interferencia israelí en los asuntos internos iraníes bajo la apariencia de activismo en redes sociales.

Además, a lo largo de los años, tanto investigaciones independientes de medios como auditorías de plataformas sociales han descubierto un largo historial de operaciones digitales encubiertas israelíes—cada una reflejando un patrón de manipulación, desinformación y guerra psicológica estrechamente vinculada al régimen.

Dos de los ejemplos más prominentes son Team Jorge y Archimedes Group —empresas israelíes de influencia a sueldo que han empleado herramientas digitales para influir en resultados políticos a nivel global.

Ambas entidades presumen de conexiones con la inteligencia israelí, utilizando tecnología avanzada para construir elaborados ecosistemas de propaganda y ofrecer sus servicios a clientes pagados en todo el mundo.

Team Jorge es el nombre clave para una red clandestina de contratistas israelíes especializados en sabotaje cibernético, hackeo y campañas de desinformación en redes sociales para manipular resultados electorales.

Las operaciones del grupo fueron reveladas en febrero de 2023 tras una investigación encubierta liderada por periodistas israelíes y franceses.

Según la investigación, la organización estaba activa al menos desde 2015 y se atribuye la manipulación de 33 elecciones presidenciales en todo el mundo —27 de las cuales aseguran haber influenciado con éxito.

La mayoría de estas operaciones se dirigieron a países africanos, aunque su alcance se extendió mucho más allá del continente, evidenciando la escala global de las redes de interferencia vinculadas a Israel.

Otro caso es Archimedes Group, una firma privada de inteligencia e influencia con sede en Tel Aviv que opera desde 2017, realizando campañas de manipulación política a través de redes sociales.

En 2019, Facebook prohibió permanentemente a la empresa por participar en “comportamiento coordinado inauténtico” tras descubrir su red de usuarios falsos operando en África subsahariana, América Latina y el sudeste asiático.

La investigación de Facebook reveló que Archimedes gastó aproximadamente 1.1 millones de dólares en anuncios engañosos—fondos canalizados a operaciones de influencia política falsas diseñadas para distorsionar la percepción pública y el discurso democrático.

“Las redes sociales son un arma”

La dependencia de Israel en la manipulación digital ya ni siquiera es encubierta. Benjamín Netanyahu admitió recientemente que su régimen considera a las redes sociales como un arma —una herramienta estratégica para reparar la imagen de Israel, que se está desplomando en el extranjero ante la creciente indignación por el genocidio en curso en Gaza.

Para combatir la avalancha de vídeos auténticos y testimonios que exponen las atrocidades israelíes, especialmente en Gaza, Netanyahu instó a movilizar a figuras online simpatizantes.

“Tenemos que contraatacar. ¿Cómo contraatacamos? Nuestros influencers. Creo que ustedes también deberían hablar con ellos si tienen oportunidad, con esa comunidad, son muy importantes”, dijo durante una reunión en Nueva York con influencers estadounidenses alineados con causas sionistas.

El encuentro tenía como objetivo aprovechar el poder de las redes sociales pro-Israel para contrarrestar la creciente condena internacional.

Comprando influencia

Pronto emergieron evidencias de campañas de influencers orquestadas por Israel.

Bridges Partners, una firma contratada por el Ministerio de Relaciones Exteriores israelí, envió una serie de facturas a Havas Media Group Alemania, una agencia internacional de publicidad que trabaja en nombre de Israel.

Las facturas, que cubren una campaña desde junio hasta noviembre, detallaban pagos por un total de 900 000 dólares para financiar una “Campaña de Influencers” que involucraba de 14 a 18 personalidades online.

El plan de contenidos contemplaba entre 75 y 90 publicaciones en plataformas principales como TikTok e Instagram —pagando efectivamente entre 6143 y 7372 dólares por publicación para promover narrativas pro-Israel bajo el disfraz de comentarios independientes.

Durante esa misma reunión en Nueva York con influencers estadounidenses, Netanyahu celebró abiertamente los esfuerzos del gobierno de Estados Unidos para forzar la venta de TikTok a un consorcio controlado por estadounidenses, describiéndolo como “la compra más importante que está ocurriendo ahora mismo, ... la número uno”.

El consorcio propuesto —compuesto por Oracle, Michael Dell y Rupert Murdoch— incluye aliados de larga data de Israel.

El líder israelí también destacó la necesidad de involucrar a Elon Musk, propietario de X (antes Twitter), posiblemente en un intento de expandir la influencia israelí sobre el discurso en línea y limitar el espacio aún disponible para las voces propalestinas en la plataforma.

Activistas advierten que la guerra informativa israelí va mucho más allá de los territorios ocupados, utilizando las plataformas digitales como armas para blanquear su imagen, manipular la percepción global y desestabilizar naciones soberanas que resisten su agenda fascista de colonización y asentamiento.

Texto recogido de un artículo publicado en PressTV.